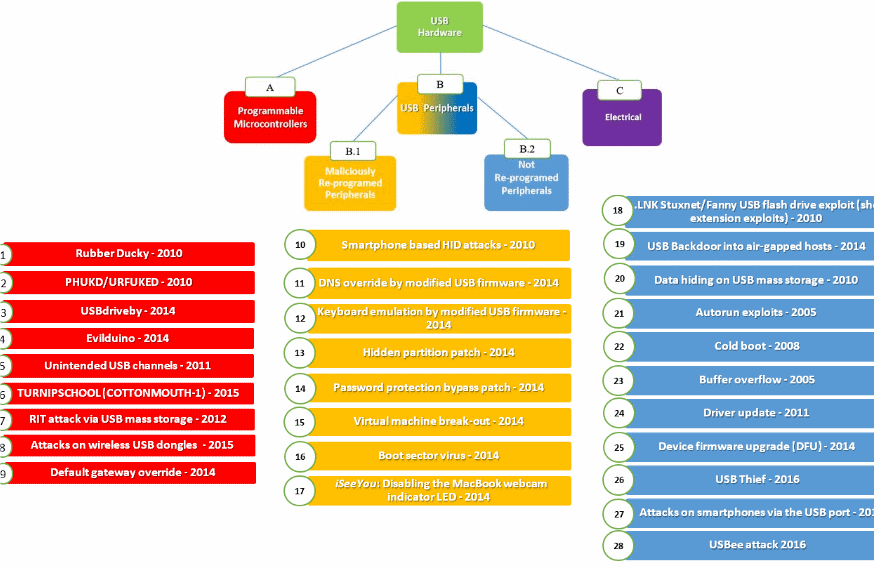

Tipos de ataques via entrada USB

Diversas são as opções para ataques via USB. Recentemente foi revelado o USBSamurai, um cabo que custa menos de 15 dólares e pode ser utilizado para acessar qualquer rede remotamente. Ao digitar uma senha no seu teclado, por exemplo, o malware captura as teclas pressionadas e repassa as informações para os cibercriminosos. Existem também variantes para infecção via USB. Nem todos possuem a mesma forma de operar, tampouco buscam o mesmo tipo de informação. De acordo com o Bleeping Computers, estas são as formas de atuação mais comuns desses ataques:- Reprogramando o microcontrolador interno do dispositivo USB. O dispositivo se parece com um dispositivo USB específico (por exemplo: carregador), mas realiza as operações de outro (por exemplo: teclado – injeta pressionamentos de tecla).

- Ao reprogramar o firmware do dispositivo USB para executar ações maliciosas (como download de malware, vazamento de dados, entre outros).

- O device não chega a reprogramar o firmware do dispositivo, mas aproveita falhas em como os sistemas operacionais normalmente interagem com os protocolos / padrões USB.

- Causa ataques elétricos baseados em USB.

Imagem via Bleeping Computers

Imagem via Bleeping Computers

Pingback: Worm: entenda como esse malware pode afetar a sua empresa

Pingback: 5 dicas rápidas para não ser vítima de phishing e golpes via celular

Pingback: Ransomware-as-a-Service: Entenda os perigos do Ransomware 2.0 - VNX Partners