Os brasileiros estão, mais uma vez, na mira dos cibercriminosos. O malware BrasDex, descoberto recentemente por analistas de cibersegurança, se aproveita da falta de experiência dos usuários para interceptar transferências Pix e confiscar os valores de suas contas bancárias.

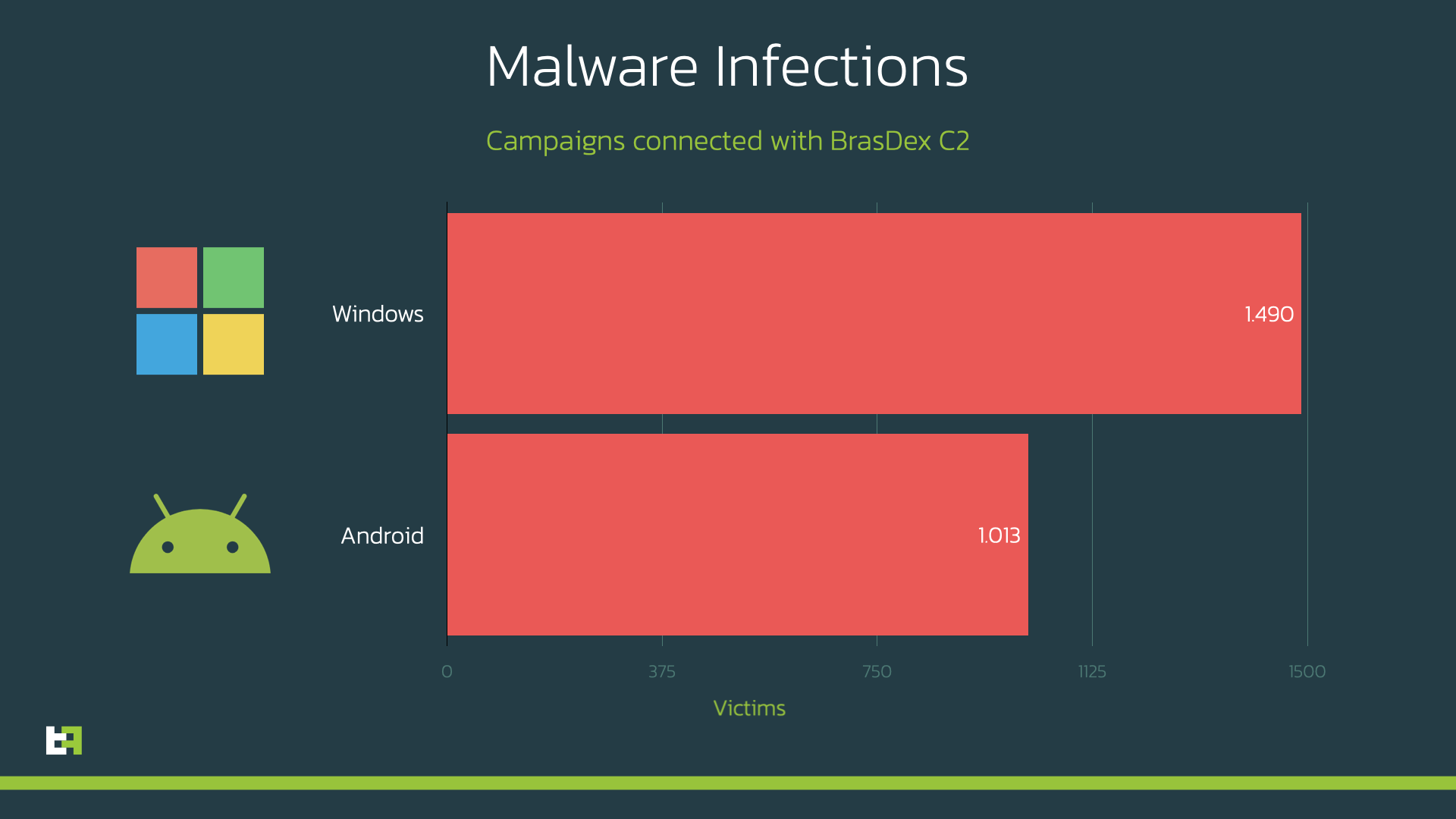

O vírus foi descoberto e divulgado pela Threat Fabric em dezembro de 2022 e, desde então, já fez mais de mil vítimas. O malware é focado em celulares Android e opera em segundo plano no aparelho, alterando o valor das transações executadas.

De acordo com a Threat Fabric, esta campanha envolve o mesmo back-end do malware Casbaneiro, também desenvolvido para atacar usuários brasileiros e roubar credenciais. Tal qual o BrasDex, o Casbaneiro é um trojan bancário que rouba credenciais e criptomoedas, causando prejuízos massivos para as vítimas.

Fonte: Threat Fabric

Também segundo a empresa, o BrasDex está criando o que parece ser o novo padrão em malware bancário do Android. Sem fazer uma sobreposição de funções, que necessita de atualização constante com download de dados (o que deixa o aparelho lento), o BrasDex opta por uma opção mais enxuta e flexível. Ele fica desativado até que o aplicativo do banco seja aberto e, a partir disso, cria uma tela falsa para interceptar os dados de transferência.

A Threat Fabric ainda acrescenta que o que diferencia o BrasDex de muitas outras famílias de malware são seus recursos Automated Transfer System (ATS). O ATS permite que o malware use programaticamente as informações roubadas da vítima para iniciar transações fraudulentas de maneira automatizada, tornando toda a cadeia de infecção e fraude mais flexível e escalável.

Como o BrasDex funciona?

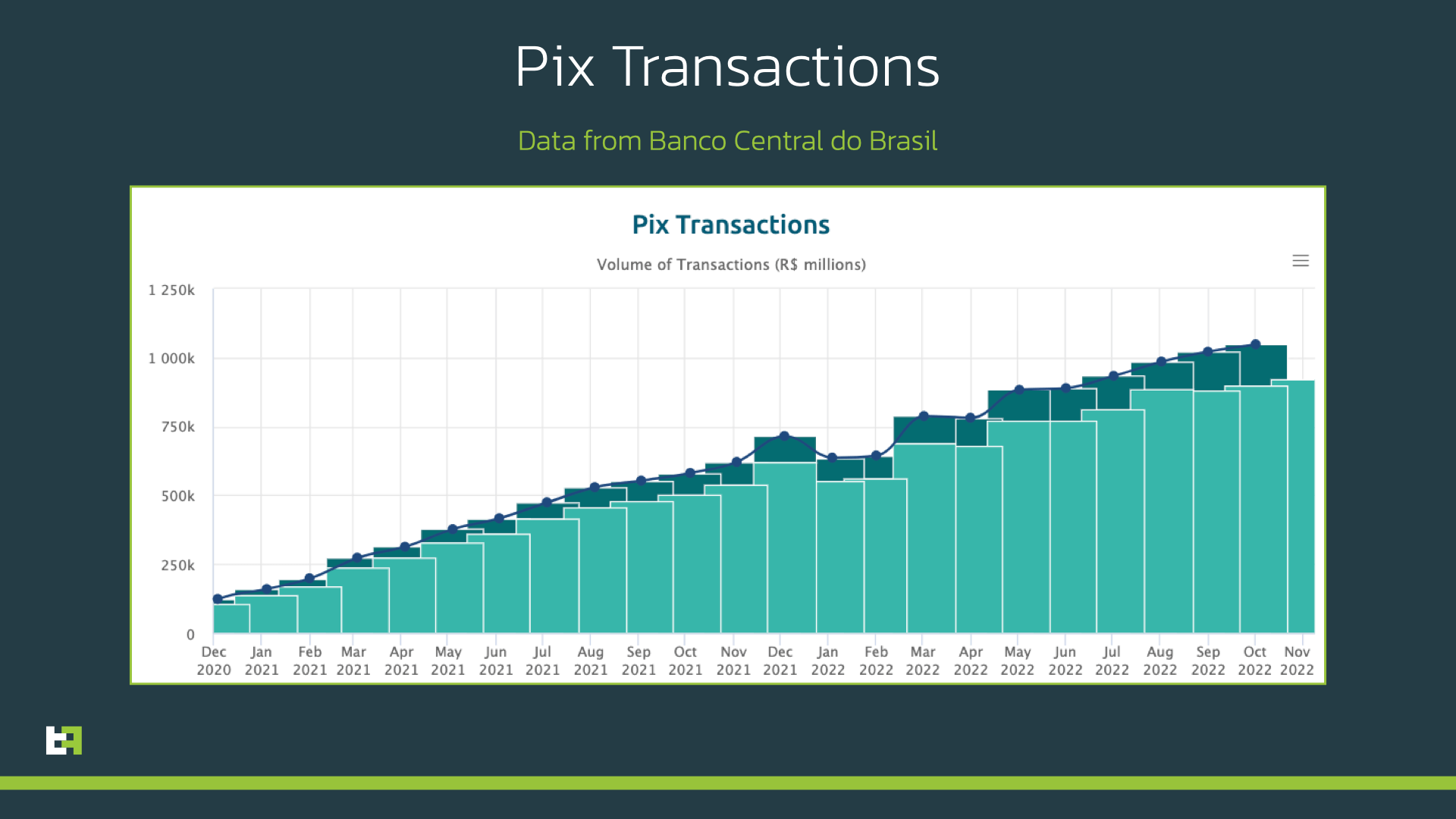

De acordo com os estudos da Threat Fabric, o BrasDex possui um sistema de verificação que garanta que ele opere apenas no Brasil. Sua intenção é interceptar apenas transações Pix, que são rápidas e possuem poucas etapas para serem finalizadas.

Mas como ele sabe se o celular é brasileiro? O malware faz uma avaliação se o chip SIM utilizado pelo aparelho está operando no Brasil, e só então conclui corretamente suas operações e configurações.

A Threat Fabric afirma que, se o dispositivo tiver um cartão SIM de qualquer outro lugar, o malware será desligado e nunca entrará em contato com seu servidor C2.

É importante dizer que o fato do BrasDex operar apenas com o Pix não significa que a tecnologia bancária possua alguma falha. Nesse caso, o malware apenas se aproveita das falhas de segurança do Android e da brecha deixada por usuários que costumam instalar aplicativos sem verificar se a fonte é segura.

Normalmente, o BrasDex se passa por outros aplicativos nas lojas e, ao ser instalado, toma conta das configurações do aparelho, permanecendo inativo até que um aplicativo de banco seja acionado.

Nas redes sociais, um vídeo mostrando como o golpe funciona viralizou, mas os usuários acharam que isso seria um problema do aplicativo do banco quando, na verdade, se trata de um problema no aparelho.

E esse golpe que hackers estão fazendo na transferência por pix no app da @nubank ?

— MaFalDiNha (@MaiLinKel) January 28, 2023

Como a Nubank pretende melhorar a segurança do app?#Nubank #Roxinho pic.twitter.com/dVpyhlxFaN

Como afirmado pela empresa de cibersegurança, o Pix não requer autenticação multifator, pois pode ser autorizado diretamente pelo próprio aplicativo bancário. Isso torna os usuários de celulares Android alvos perfeitos para um Android Banking Malware, como o BrasDex.

Uma das técnicas utilizadas pelo BrasDex é de keylogging. Portanto, esse malware é capaz de detectar e registrar uma grande quantidade de informações do sistema operacional do dispositivo e da programação do aplicativo.

Utilizando as informações recolhidas, o BrasDex loga e envia ao seu servidor C2 todas as informações que são mostradas na interface do usuário, incluindo as credenciais digitadas, o saldo da conta e outros campos cadastrados.

De acordo com a Threat Fabric, sempre que um desses eventos for detectado pelo malware, o servidor C2 será notificado:

| Código do evento | Descrição |

| (Sem código) | O malware realizou uma transação com sucesso |

| START | O aplicativo bancário foi iniciado |

| PW | Senha digitada (seguida pela senha como valor do evento) |

| STUCK | O malware encontrou um erro e está congelado |

| ABORT | O malware interrompeu sua operação por falta de permissões ou APIs desatualizadas |

Ainda de acordo com o relatório, o que realmente diferencia essa família de malware é a estrutura ATS avançada e flexível. O Automated System Transfer permite que o malware use programaticamente as credenciais roubadas, detecte a quantidade de fundos disponíveis na conta e, em seguida, inicie e aprove uma transação, tudo a partir do próprio dispositivo infectado.

O que surpreende é que o BrasDex é capaz de verificar valores e tipos de dados contidos em todos os diferentes campos da interface do usuário. Assim, consegue identificar se a conta possui dinheiro ou não.

Como se proteger?

A melhor forma de se proteger do BrasDex é evitar instalar aplicativos desconhecidos, e nãp acessar links que você não sabe se são seguros.

Por se tratar de um malware focado em aplicativos Android, optar por um software pago de proteção mobile pode ser uma ótima escolha, pois com essa proteção você possui algumas chances de barrar o malware antes que ele seja instalado no seu dispositivo.

Procurando por soluções de segurança robustas? Entre em contato com a VNX Partners e saiba como podemos ajudar você e sua empresa.

Continue lendo o nosso blog!

Confira outros conteúdos desenvolvidos pela equipe da VNX Partners.

Notificações push: apps utilizam recurso para coletar dados no iOS indevidamente

As notificações push podem ser usadas para coletar dados no iOS? De acordo com um

4 ameaças digitais que você precisa estar atento em 2024

Todos os dias passamos por situações que nos colocam na mira de possíveis ameaças digitais.

Trends das redes sociais: os perigos de compartilhar seus dados

Todos os meses pelo menos um novo formato viral toma conta do seu feed, principalmente

Sequestro de dados: epidemia digital com consequências prolongadas

Desde 2020, os ataques hackers que sequestram dados de empresas se tornaram uma verdadeira epidemia.

Ransomware: 45% das empresas de saúde já foram vítimas de ataque

Em um novo estudo global divulgado pela empresa Arcserve, foi revelado um percentual alarmante de

PNCiber: Política de cibersegurança é criada pelo Governo Federal

No dia 27 de dezembro de 2023 foi aprovada pelo Governo Federal a Política Nacional