Conexões Wi-Fi gratuitas costumam ser perigosas, pois os donos desses pontos podem ter acesso a qualquer dado de quem se conectar. Essas conexões, que em um primeiro momento parecem algo positivo, podem ser falsas e resultar em um roubo de identidade. Pensando em proteger usuários, Tom Neaves da Trustwave criou uma ferramenta chamada Snappy, que consegue identificar pontos de Wi-Fi falsos ou duvidosos.

Em um artigo no blog da Trustwave, Tom explica que “o problema que os usuários têm, especialmente aqueles que usam redes sem fio abertas (cafés, supermercados etc) é que é muito fácil para um invasor criar seu próprio ponto de acesso com o mesmo SSID (Service Set IDentifier, o nome de rede) e fazer com que os usuários se conectem a ele. O usuário realmente não tem como saber que não está no Wi-Fi legítimo, especialmente se o invasor também estiver falsificando o endereço MAC (controle de acesso à mídia) do ponto de acesso legítimo”.

Resumindo: A criação de pontos de Wi-Fi falsos para roubar dados e realizar ataques man-in-the-middle é algo trivial para cibercriminosos, mas difícil para usuários comuns detectarem. Afinal, por que você pensaria que utilizar o Wi-Fi de um restaurante ou bar poderia não ser seguro? Porém, a verdade é que muitas vezes realmente não é seguro.

E por que é tão simples tramar ataques como esses? Justamente porque os cibercriminosos podem se passar por uma rede que você e tantas outras pessoas já estão acostumadas a usar.

Pensando em evitar problemas como Wi-Fi gratuitos, Tom criou uma ferramenta para facilitar essa detecção. “Do ponto de vista do usuário, não seria ótimo se pudéssemos dizer se o ponto de acesso sem fio de nossa cafeteria local não é o mesmo de quando estivemos lá pela última vez? Que parece ser falso? Além disso, não seria legal poder detectar pessoas usando o airbase-ng, a ferramenta preferida da maioria dos pontos de acesso falsos (baseados em software)?”, ele escreveu.

Tom passou então a analisar o Beacon Management Frames, sistema que gerencia as informações de conexões remotas 802.11. “Eu precisava identificar uma série de coisas (elementos, parâmetros, tags etc.) no Beacon Frame que eram independentes, e coletivamente diferentes entre os pontos de acesso, o suficiente para que eu pudesse usar como algum tipo de impressão digital para formar uma assinatura. Era, no entanto, importante que esses valores permanecessem estáticos e não mudassem com o tempo, caso contrário, ter o conceito de assinatura não funcionaria”, explicou.

Figura: Tags do Beacon Management

Após analisar os diferentes dados, Tom separou as tags abaixo para construção de um hash SHA256:

BSSID

SSID

Canal

País

Taxas suportadas

Taxas estendidas Capacidades

máximas de potência de transmissão Max_A_MSDU Fornecedor (nº 2)

Depois disso, ele criou um código em python para que esse hash pudesse ser utilizado. Com isso, foi criado snap.py (de snapshot + python), a solução Snappy para identificar pontos de Wi-Fi falsos.

“O conceito de usar o Snappy é tirar snapshots. Você acessa a rede sem fio aberta, e confiável, de um estabelecimento local e tira uma “foto” de sua estrutura. Depois de obter esse snapshot, também conhecido como hash SHA256, você o armazena. Você bebe seu café e segue sua vida. Uma semana depois, você retorna e repete o mesmo exercício, verifica se o hash SHA256 corresponde ao que você fez antes. Tudo certo? Conecte-se à rede. Mudou algo? Pegue o café com leite para viagem”, explicou.

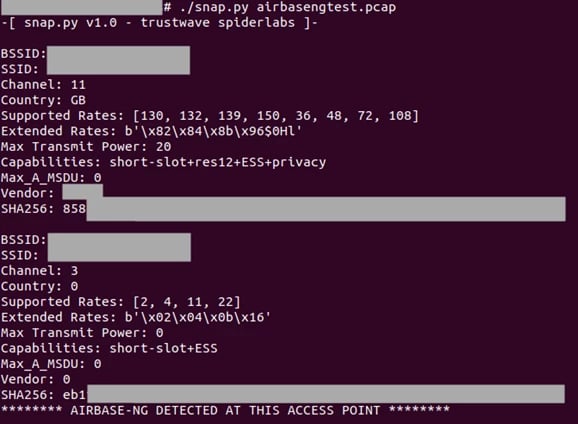

Snappy em ação, um hash SHA256 criado para o ponto de acesso sem fio

Ainda de acordo com Tom, o Snappy pode ser usado no modo online e também no offline. “No modo offline, você usa o airodump-ng ou qualquer outra ferramenta de sua escolha para obter seus Beacon Frames, salvar como .cap/.pcap e carregá-los no Snappy. O Snappy fará um loop através de vários Beacon Frames de diferentes redes, se eles existirem no arquivo de captura, e gerará hashes”, disse.

Ele também criou um código que detecta o uso de airbase-ng no ponto Wi-Fi, tornando mais fácil ainda se proteger de agentes mal intencionados. “Além da geração normal de hash, se airbase-ng for detectado como responsável pelo ponto de acesso, você receberá um adicional “******** AIRBASE-NG DETECTADO NESTE PONTO DE ACESSO ***** ***” anexado sob a assinatura. Portanto, se você vir esta mensagem em seu primeiro snapshot, talvez você deva mudar de cafeteria, concluiu o desenvolvedor em seu artigo.

Foto do airbase-ng detectado na rede Wi-Fi.

Gostou da proposta do Snappy? Você pode conferir o artigo completo do Tom e saber como baixar a ferramenta aqui.

Continue lendo o nosso blog!

Confira outros conteúdos desenvolvidos pela equipe da VNX Partners.

Ransomware: pagamentos de resgate registram queda recorde

O ransomware é considerado uma das maiores ameaças cibernéticas dos últimos anos, o que tem

Notificações push: apps utilizam recurso para coletar dados no iOS indevidamente

As notificações push podem ser usadas para coletar dados no iOS? De acordo com um

4 ameaças digitais que você precisa estar atento em 2024

Todos os dias passamos por situações que nos colocam na mira de possíveis ameaças digitais.

Trends das redes sociais: os perigos de compartilhar seus dados

Todos os meses pelo menos um novo formato viral toma conta do seu feed, principalmente

Sequestro de dados: epidemia digital com consequências prolongadas

Desde 2020, os ataques hackers que sequestram dados de empresas se tornaram uma verdadeira epidemia.

Ransomware: 45% das empresas de saúde já foram vítimas de ataque

Em um novo estudo global divulgado pela empresa Arcserve, foi revelado um percentual alarmante de