Se você sempre clica em anúncios patrocinados no Google ou no Bing, está na hora de repensar as suas atitudes. Como já comentamos aqui no blog, as campanhas de malware via Google Ads têm crescido bastante nos últimos anos, colocando milhares de pessoas em risco. Agora, uma nova ameaça chamada de Nitrogen está levando esses ataques a um novo nível.

Em relatório recente da Sophos, os pesquisadores Gabor Szappanos, Morgan Demboski e Benjamin Sollman apresentaram o que pode ser uma das campanhas de malware mais perigosas dos últimos meses. Apelidado de Nitrogen, o ataque utiliza anúncios do Google e do Bing para atingir usuários que procuram determinadas ferramentas de TI.

Por meio da solução Sophos X-Ops, que controla ameaças e monitora ataques, os pesquisadores conseguiram detectar esse padrão e criar um relatório robusto sobre o problema. De acordo com os pesquisadores, o Sophos X-Ops observou que os anúncios visavam várias organizações nos setores de tecnologia e sem fins lucrativos na América do Norte.

O grupo acredita que o malvertising seja uma tática de entrada para a implementação de ransomwares, facilitando que as empresas se tornem reféns dos criminosos. O que leva a crer que isso é possível é que outro malvertising, divulgado pela Trend Micro, foi usado como porta de entrada para o ransomware BlackCat.

Além da Sophos, outras empresas, como a Esentire, também divulgaram pesquisas ligadas ao Nitrogen. Tudo isso reforça a possibilidade de esse ser um grande risco iminente para as organizações.

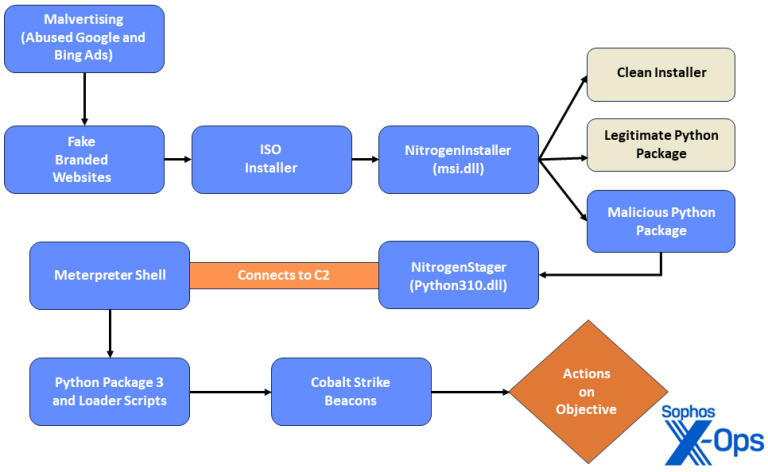

Cadeia de infecção do Nitrogen. Créditos: Sophos

De acordo com o relatório, a cadeia de infecção do Nitrogen começa com a publicidade maliciosa via Bing e Google Ads para atrair usuários para sites WordPress comprometidos e páginas de phishing que se fazem passar por sites populares de distribuição de software, onde são induzidos a baixar instaladores trojanizados.

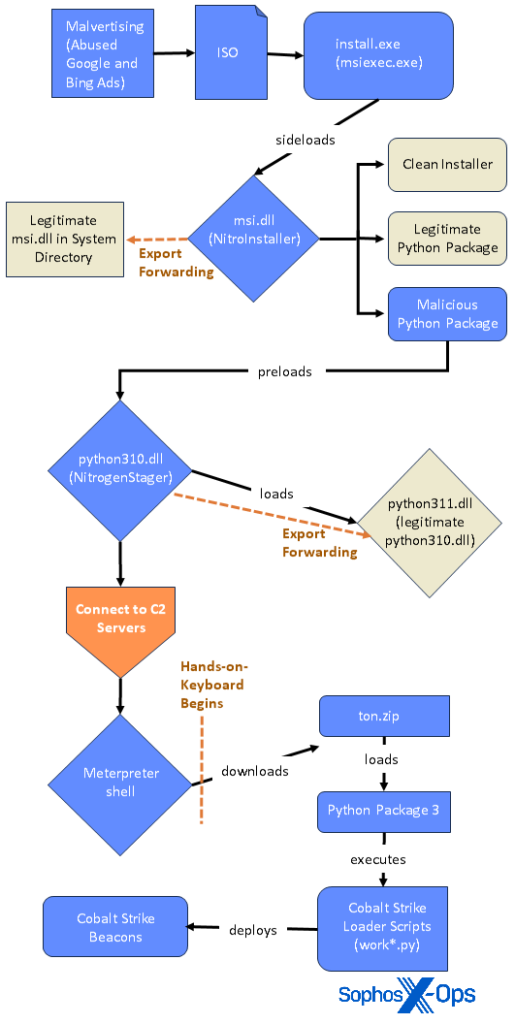

“Quando baixados, os instaladores carregam a Dynamic Link Library (DLL) maliciosa do NitrogenInstaller contendo um aplicativo de software legítimo empacotado com um ambiente de execução Python malicioso. O pacote Python usa o pré-carregamento da DLL para executar o arquivo NitrogenStager malicioso, que se conecta aos servidores de comando e controle (C2) do criminoso para colocar um Meterpreter Shell e Cobalt Strike Beacons no sistema de destino. Ao longo da cadeia de infecção, os invasores usam técnicas incomuns de encaminhamento de exportação e pré-carregamento de DLL para mascarar sua atividade maliciosa e dificultar a análise”, explicam.

Cadeia de infecção de nitrogen explicada. Créditos: Sophos

O relatório explica que as campanhas parecem ser direcionadas ao público de TI, sem ser necessariamente algo massivo. Isso porque os sites anunciados representam softwares como AnyDesk (um aplicativo de desktop remoto), WinSCP (um cliente SFTP/FTP para Windows) e o Cisco AnyConnect VPN.

Em um caso de anúncio sobre detecção e resposta gerenciada (MDR), também foi observado pelos pesquisadores que a campanha queria alavancar um instalador trojanizado do TreeSize Free, que é um gerenciador de espaço de disco rígido.

Ainda de acordo com os especialistas, esses aplicativos geralmente são usados para fins relacionados a negócios. Portanto, há grande possibilidade dos invasores estarem focados em obter acesso às redes corporativas das empresas.

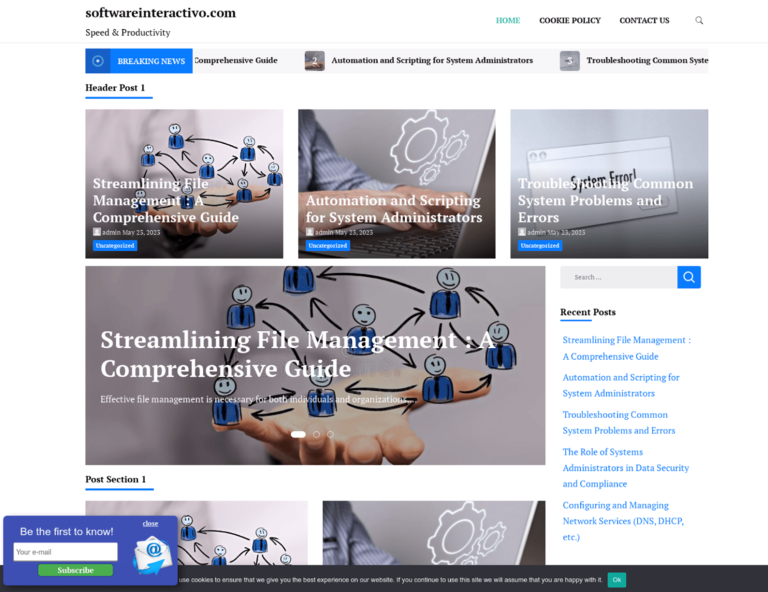

Site falso, acessado ao clicar em um malvertising Créditos: Sophos

Outro exemplo relatado pelos especialistas é quando um usuário pesquisa no Google por WinSCP. O anúncio leva para um site de download de software falso. Quando o usuário clica no download, ele é redirecionado para uma nova página com uma URL específica do WinSCP, que instala um arquivo ISO malicioso no computador do usuário.

Os pesquisadores também explicaram que, se você tentar digitar a URL de download do software diretamente, sem passar pelos anúncios do Google e Bing Ads, você será direcionado para um vídeo do Youtube da música “Never Gonna Give You Up”.

“Avaliamos que o site de phishing provavelmente está inspecionando cabeçalhos de referência para confirmar que o usuário chegou lá por meio de um mecanismo de pesquisa, uma tática comumente observada em campanhas de malvertising”, explicaram.

O relatório da equipe do Sophos X-Ops também traz uma lista de instaladores trojanizados que estão implantando o pacote de malware Nitrogen. Alguns nomes de arquivo usados por esses instaladores são:

- AnyDesk.iso

- AnyDesk_v7.1.11.iso

- AnyDesk_v7.1.iso

- cisco-anyconnect-4.iso

- TreeSizeFreeSetup.iso

- winscp.iso

- WinSCP_setup.iso

- WinSCP-5.21.8-Setup.iso

- WinSCP-6.1-Setup.iso

Você pode ler o relatório completo sobre o malware e as etapas de instalação clicando aqui.

Quer proteger a sua empresa de ataques como esse e aproveitar todas as vantagens das soluções da Sophos? Entre em contato com nossos especialistas e saiba como podemos ajudar você.

Continue lendo o nosso blog!

Confira outros conteúdos desenvolvidos pela equipe da VNX Partners.

Roubo de e-mails: Microsoft explica invasão de seus sistemas

No início de 2024, a Microsoft se viu vítima de um grande roubo de e-mails

Ransomware: pagamentos de resgate registram queda recorde

O ransomware é considerado uma das maiores ameaças cibernéticas dos últimos anos, o que tem

Notificações push: apps utilizam recurso para coletar dados no iOS indevidamente

As notificações push podem ser usadas para coletar dados no iOS? De acordo com um

4 ameaças digitais que você precisa estar atento em 2024

Todos os dias passamos por situações que nos colocam na mira de possíveis ameaças digitais.

Trends das redes sociais: os perigos de compartilhar seus dados

Todos os meses pelo menos um novo formato viral toma conta do seu feed, principalmente

Sequestro de dados: epidemia digital com consequências prolongadas

Desde 2020, os ataques hackers que sequestram dados de empresas se tornaram uma verdadeira epidemia.