Recentemente descoberto por pesquisadores, o spyware BadBazaar tem sido usado como ferramenta de espionagem por grupos de cibercriminosos. Utilizando os aplicativos Signal e Telegram como isca, os hackers têm espionado milhares de aparelhos com sistema operacional Android.

De acordo com o site Bleeping Computer, os aplicativos trojanizados de Signal e Telegram foram carregados no Google Play e na Samsung Galaxy Store por um grupo chinês de hackers APT conhecido como GREF. Ao que tudo indica, os principais alvos desses ataques são usuários que moram na Ucrânia, Polónia, Holanda, Espanha, Portugal, Alemanha, Hong Kong e Estados Unidos.

Segundo o BP, os recursos disponíveis no spyware BadBazaar incluem rastrear a localização precisa do dispositivo, roubar registros de chamadas e SMS, gravar chamadas, tirar fotos usando a câmera, extrair listas de contatos e roubar arquivos ou bancos de dados. Essa ameaça já havia sido utilizada em novembro do ano passado por um outro grupo de hackers e teve como alvo minorias étnicas e religiosas na China.

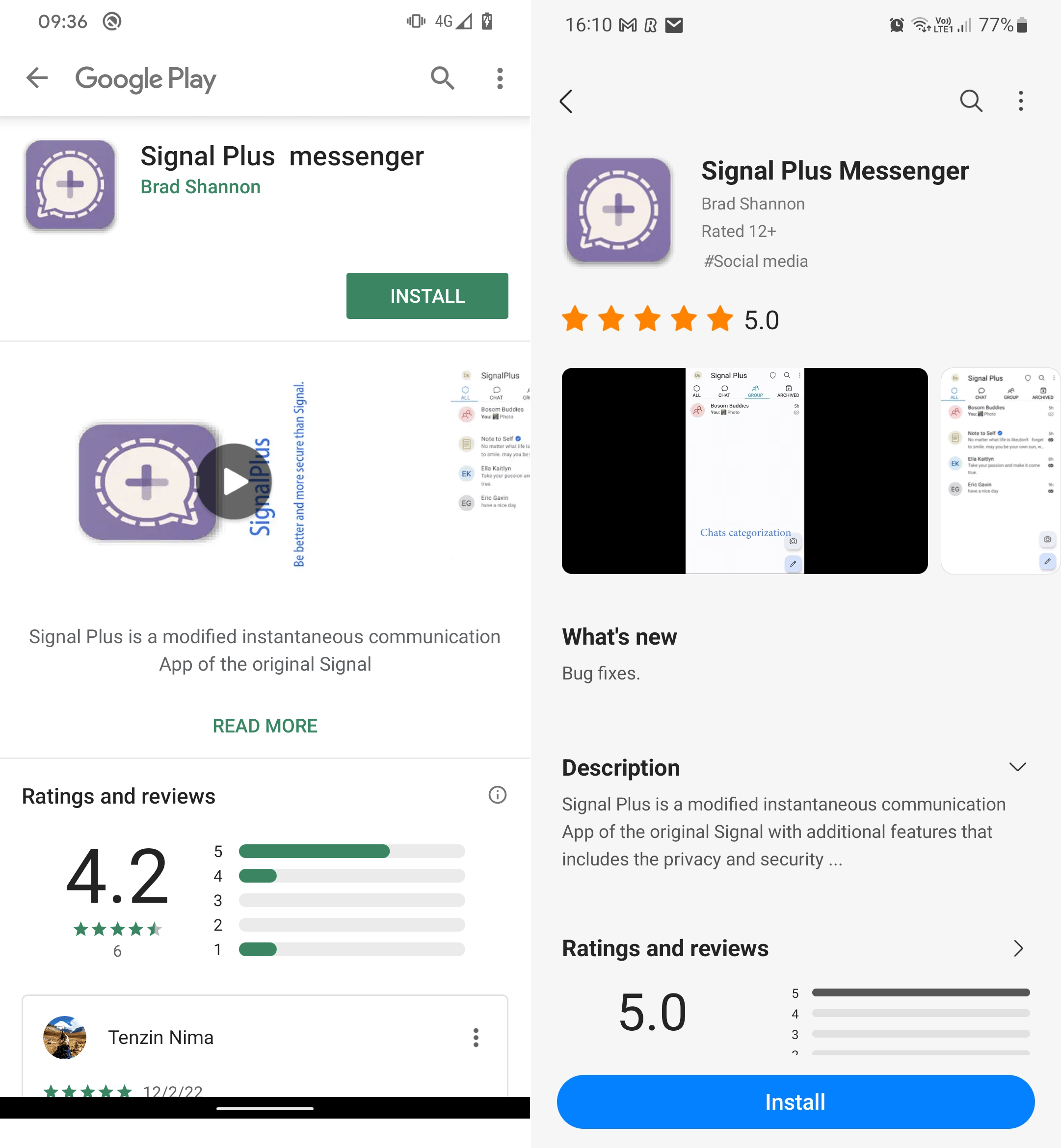

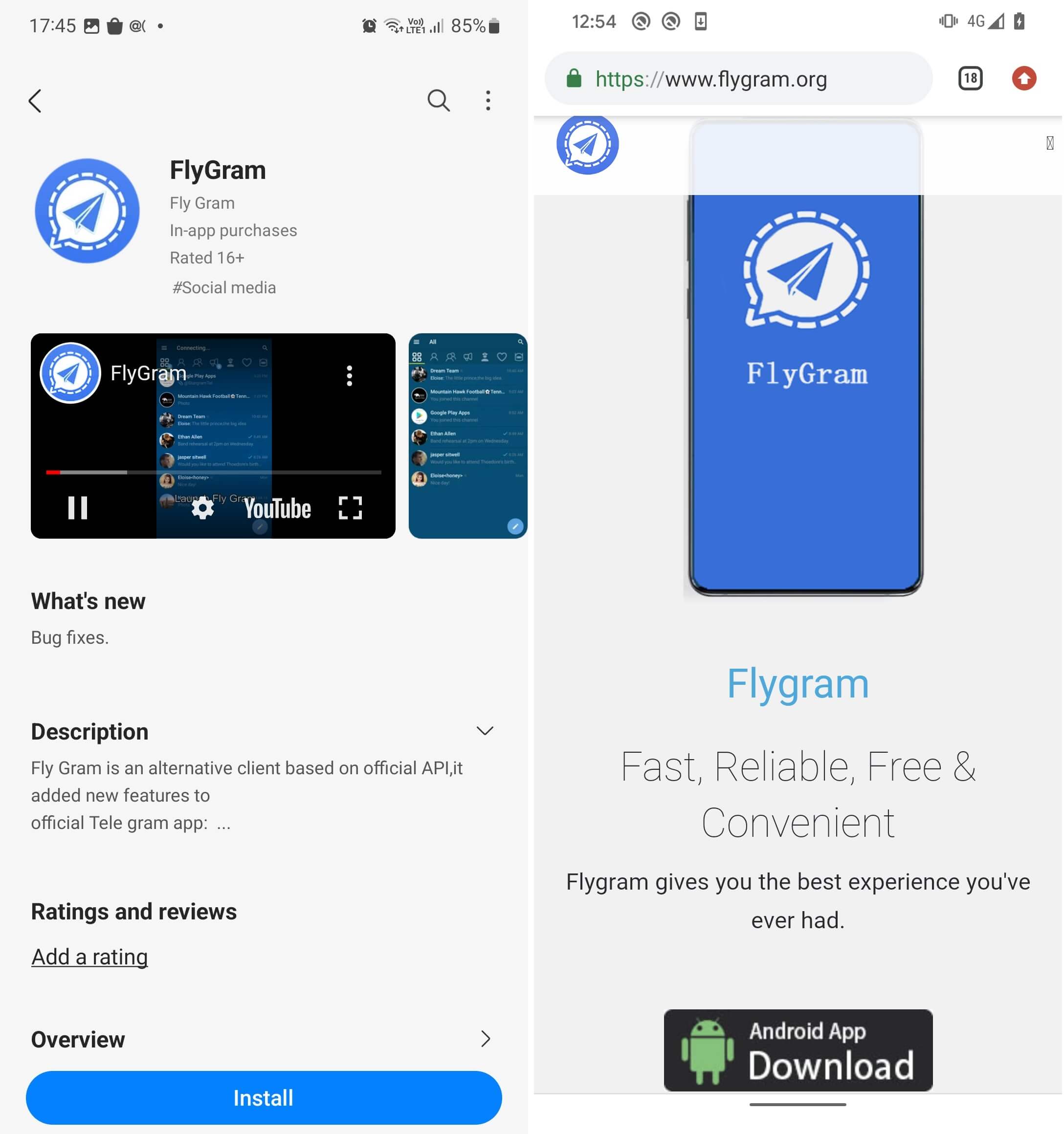

De acordo com a ESET, responsável pela descoberta da campanha, os aplicativos falsos tinham os nomes de FlyGram e Signal Plus Messenger. Cada um deles possuía permissões específicas para espionar os usuários que eventualmente fizessem o download da aplicação.

O FlyGram pode acessar os backups do Telegram se o usuário ativar um recurso específico adicionado pelos invasores. A análise indica que foi ativado por pelo menos 13.953 contas de usuários.

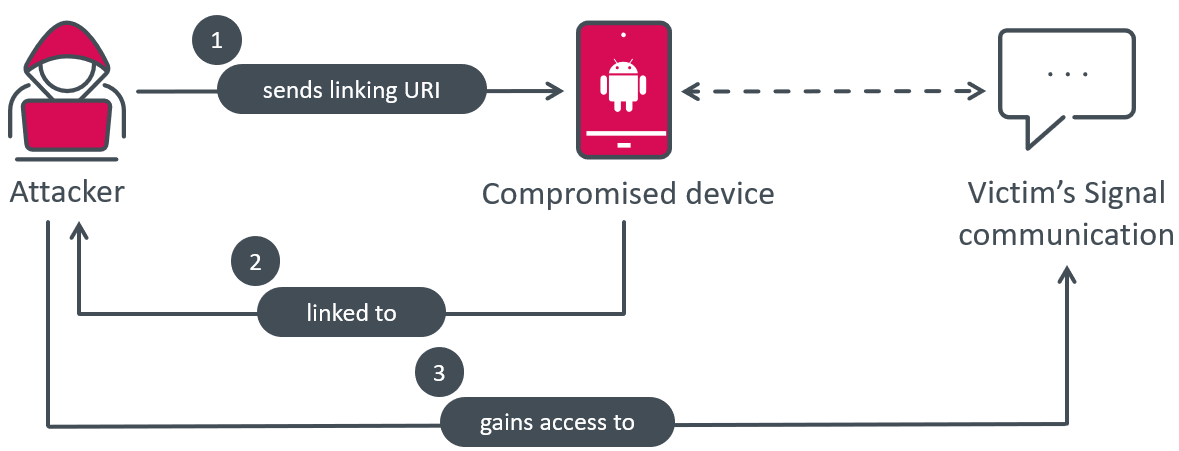

Por sua vez, o Signal Plus Messenger representa o primeiro caso documentado de espionagem das comunicações Signal, vinculando automaticamente o dispositivo comprometido ao dispositivo Signal do invasor.

Créditos: ESET

Ainda de acordo com o relatório, ambos os aplicativos foram criados pelo mesmo desenvolvedor, compartilham os mesmos recursos maliciosos e as descrições dos apps em ambas as lojas referem-se ao mesmo site do desenvolvedor.

Independentemente de onde o aplicativo é baixado – seja a versão do Google Play, a versão da Samsung Galaxy Store ou a versão do site – todos os três downloads resultam na obtenção de uma versão modificada maliciosamente do aplicativo Signal para Android de código aberto.

Créditos: ESET

Em sua forma de atuação, logo após a inicialização do aplicativo, o usuário deve fazer login no Signal Plus Messenger por meio das credenciais legítimas do Signal, assim como faria com o aplicativo oficial. Uma vez logado, o Signal Plus Messenger passa a se comunicar com seu servidor de comando e controle (C&C).

Durante essa comunicação, o aplicativo envia ao servidor diversas informações do dispositivo. Entre elas: número IMEI, número de telefone, endereço MAC, detalhes da operadora, dados de localização, informações de Wi-Fi, número PIN do Signal que protege a conta (se habilitado pelo usuário), e-mails para contas do Google e lista de contatos.

Ao longo de seu funcionamento, o spyware BadBazaar consegue burlar a verificação do QR Code do Signal e o processo de clique do usuário, recebendo o URI necessário de seu servidor C&C. Isso permite que o malware vincule secretamente o smartphone da vítima ao dispositivo do invasor, permitindo espionar as comunicações do Signal sem o conhecimento da vítima.

Créditos: ESET

O FlyGram funciona quase da mesma forma: o usuário deve fazer login no aplicativo por meio das credenciais legítimas do Telegram. Antes que o login seja concluído, o FlyGram começa a se comunicar com o servidor C&C enviando informações básicas do dispositivo, como: número IMEI, endereço MAC, nome da operadora, idioma do dispositivo e fuso-horário.

Com base na resposta do servidor, o BadBazaar ganha a capacidade de extrair mais informações confidenciais do dispositivo, incluindo:

- lista de contatos;

- registro de chamadas;

- lista de aplicativos instalados;

- lista de contas do Google;

- localização do dispositivo;

- Informações de Wi-Fi (endereço IP, SSID, BSSID, endereço MAC, gateway, DNS, descoberta de verificação de dispositivo de rede local).

Como se proteger do BadBazaar

Sempre verifique a procedência dos aplicativos que você instala em seu celular. É importante entender que os seus dados são uma informação importantíssima para esses criminosos, que irão usá-los para cometer outros crimes.

Sendo assim, sempre olhe o desenvolvedor e publisher dos aplicativos que você instala em seu smartphone. Evite instalar aplicativos desconhecidos e sempre tenha em seu celular um software antivírus, que monitore e evite que malwares sejam instalados no dispositivo.

Continue lendo o nosso blog!

Confira outros conteúdos desenvolvidos pela equipe da VNX Partners.

Roubo de e-mails: Microsoft explica invasão de seus sistemas

No início de 2024, a Microsoft se viu vítima de um grande roubo de e-mails

Ransomware: pagamentos de resgate registram queda recorde

O ransomware é considerado uma das maiores ameaças cibernéticas dos últimos anos, o que tem

Notificações push: apps utilizam recurso para coletar dados no iOS indevidamente

As notificações push podem ser usadas para coletar dados no iOS? De acordo com um

4 ameaças digitais que você precisa estar atento em 2024

Todos os dias passamos por situações que nos colocam na mira de possíveis ameaças digitais.

Trends das redes sociais: os perigos de compartilhar seus dados

Todos os meses pelo menos um novo formato viral toma conta do seu feed, principalmente

Sequestro de dados: epidemia digital com consequências prolongadas

Desde 2020, os ataques hackers que sequestram dados de empresas se tornaram uma verdadeira epidemia.