O Google Accelerated Mobile Pages, conhecido como Google AMP, é uma tecnologia que auxilia páginas mobile a terem um carregamento mais rápido e uma maior entrega na rede do Google.

Por se tratar de uma tecnologia própria da empresa, o AMP possui muitos benefícios para criadores de conteúdos e portais de notícias, que acabam sendo sugeridos nos feeds de notícias dos aplicativos da gigante de tecnologia. Entretanto, o AMP está no foco das notícias mundiais recentes devido a uma descoberta feita pela empresa Cofense.

Em recente relatório divulgado pelo especialista Dylan Duncan, foi revelado que hackers estão utilizando a tecnologia para burlar os sistemas de detecção de phishing dos e-mails, colocando milhões de pessoas em risco.

De acordo com Dylan, essa campanha de phishing não apenas emprega URLs do Google AMP para burlar a segurança, mas também incorpora várias outras táticas, técnicas e procedimentos (TTPs) conhecidos por conseguirem contornar a infraestrutura de segurança de e-mail.

Funciona assim: o AMP cria uma “versão” do conteúdo original como Google.com ou Google.co.uk. Como os sites aparentam ser hospedados no próprio Google, os sistemas de segurança de e-mail entendem que o link é confiável, e acabam entregando os e-mails de phishing na caixa de entrada das vítimas.

Os pontos chave do ataque são:

- Os domínios confiáveis costumam ser usados em cada estágio das campanhas de phishing, não apenas incluindo o domínio inicial do Google;

- O redirecionamento de URL como parte do URL do Google AMP, bem como um estágio adicional, foi visto em várias campanhas, dificultando a análise do phishing;

- E-mails de phishing baseados em imagem foram usados. Isso permite que o cibercriminoso interrompa a análise substituindo um corpo de texto normal por uma imagem HTML codificada que contém o link malicioso e que pode ser clicado pelo destinatário;

- Cloudflare CAPTCHA tem sido uma tática comumente abusada em campanhas de phishing, pois interrompem a análise automatizada e exigem que cada campanha de phishing seja analisada manualmente.

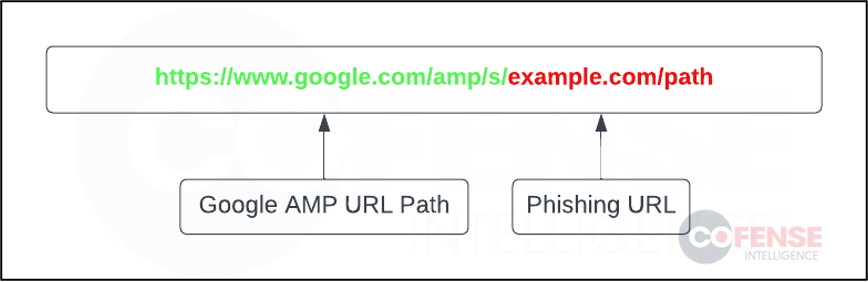

Exemplo de URL de AMP do Google. Créditos: Cofense

No exemplo acima, Dylan demonstra que a metade esquerda do URL é o caminho legítimo do Google AMP e a metade direita seria a configuração da página de phishing. Os mesmos recursos que tornam o Google AMP atraente para usuários legítimos também podem atrair hackers, que procuram usá-los para fins maliciosos.

O fato dessas páginas estarem hospedadas em domínios do Google torna a detecção quase impossível para os sistemas de segurança do e-mail, sendo um problema para o próprio Gmail.

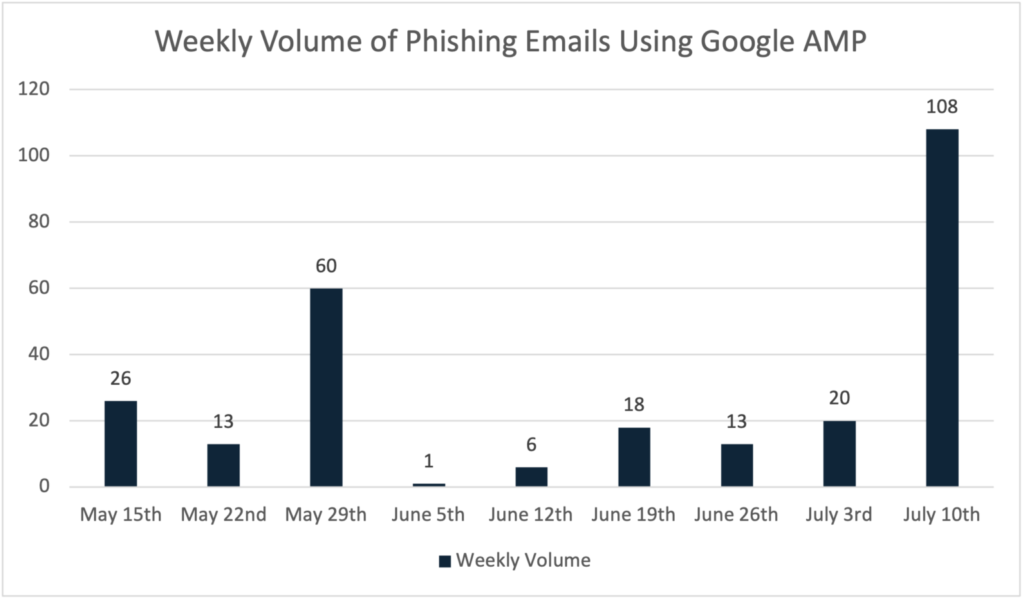

Dylan tem monitorado as campanhas de phishing por mais de um mês e afirmou que o volume de envios aumentou consideravelmente em julho de 2023.

“Esses e-mails provaram ser bem-sucedidos em atingir seus alvos por vários motivos, principalmente devido à rapidez com que esses URLs são hospedados em um domínio legítimo do Google. A partir deste envio os hackers buscam, em grande parte, roubar as credenciais de login de e-mail dos funcionários impactados”, explicou.

Volume semanal de e-mails de phishing que abusam do Google AMP. Créditos: Cofense

O relatório evidencia que, de todos os URLs do Google AMP analisados, aproximadamente 77% estavam hospedados no domínio google.com, e 23% no domínio google.co.uk. Como uma dica, Dylan diz que é recomendável que as organizações discutam os usos legítimos dos caminhos AMP com seus funcionários e, por fim, vejam se é necessário bloqueá-los totalmente dos e-mails, cadastrando os diversos caminhos /amp.

Como são URLs mutáveis, essa não será uma tarefa fácil. Entretanto, talvez seja uma alternativa para evitar possíveis vazamentos de dados.

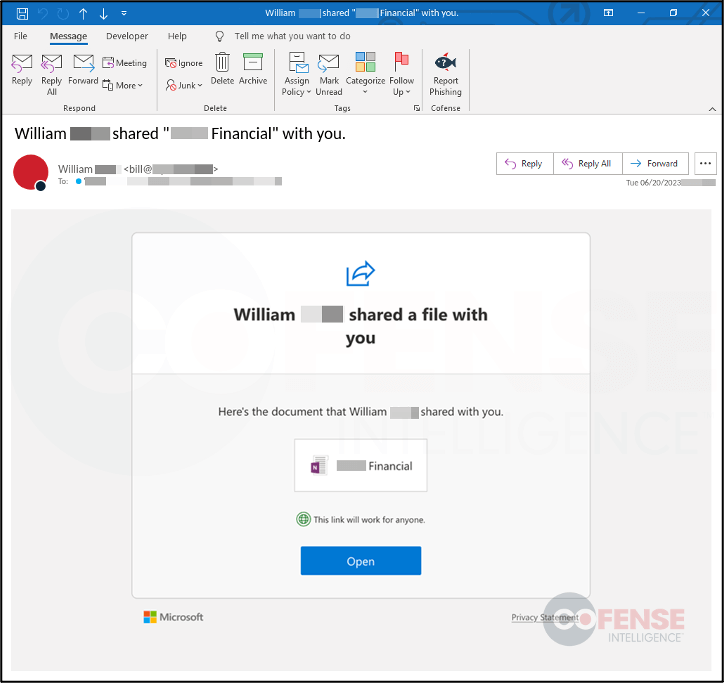

Exemplo de e-mail de phishing que usou o Google AMP com uma imagem HTML clicável.

crédito: Cofense

Como já mencionado, os e-mails utilizam imagens HTML com o link de phishing atrelado a elas. De acordo com o relatório, os e-mails dessa natureza são mais difíceis de detectar em comparação com e-mails baseados em texto. “Isso ocorre porque a imagem adiciona mais ruído aos cabeçalhos do e-mail, além de ofuscar as soluções de segurança que envolvem a digitalização do texto do e-mail”, explica a empresa.

O e-mail mostrado na imagem chegou na caixa de entrada de um usuário. A imagem inteira é clicável e direciona os usuários para a próxima etapa do ataque. As informações utilizadas nos e-mails variam, mas são principalmente falsas notificações, solicitações, lembretes, arquivos compartilhados ou relacionados a finanças.

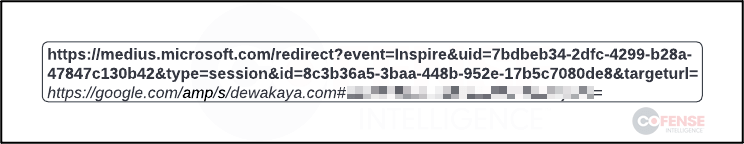

URL de phishing usando um domínio da Microsoft para redirecionar para um site de phishing do Google AMP.

Ainda de acordo com a Cofense, o redirecionamento de URL tornou-se um método cada vez mais popular para interromper a análise de e-mail.

“Ter vários redirecionamentos em uma única cadeia de ataque de phishing, em vez de um único URL malicioso, pode dificultar a análise. O exemplo da figura foi extraído da caixa de entrada de um usuário e é um bom exemplo de domínios confiáveis e redirecionamento de URL usados como um TTP em um e-mail de phishing”, explica Dylan.

O redirecionamento não está apenas levando para o domínio do Google AMP, mas também está hospedado em Microsoft.com, que é outro domínio confiável. Isso adiciona uma camada adicional de falsa legitimidade à campanha.

Leia o relatório completo da Cofense clicando aqui

Continue lendo o nosso blog!

Confira outros conteúdos desenvolvidos pela equipe da VNX Partners.

SentinelOne define o padrão nas avaliações MITRE ATT&CK® | 100% de detecção, zero atrasos e 88% menos ruído

Leia o artigo original publicado pela SentinelOne clicando aqui. Na área de cibersegurança, velocidade e

Vulnerabilidades digitais: tendências para ficar de olho

Começam a ser divulgados importantes relatórios sobre ameaças cibernéticas que mais impactaram o mercado até

Malwares para Linux: entenda a crescente onda de ameaças

O Linux é um dos sistemas operacionais mais utilizados no mundo. Por se tratar de

Linux: conheça a ferramenta de varredura antimalware gratuita

O Linux é um sistema operacional amplamente conhecido e utilizado, tendo como principal característica a

Backup: conheça os principais tipos e por que é importante

Ter um bom sistema de backup na sua organização é a garantia de preservação de

Conheça as soluções avançadas em cibersegurança da Fortinet

À medida que a tecnologia continua a evoluir e os ataques cibernéticos se tornam cada